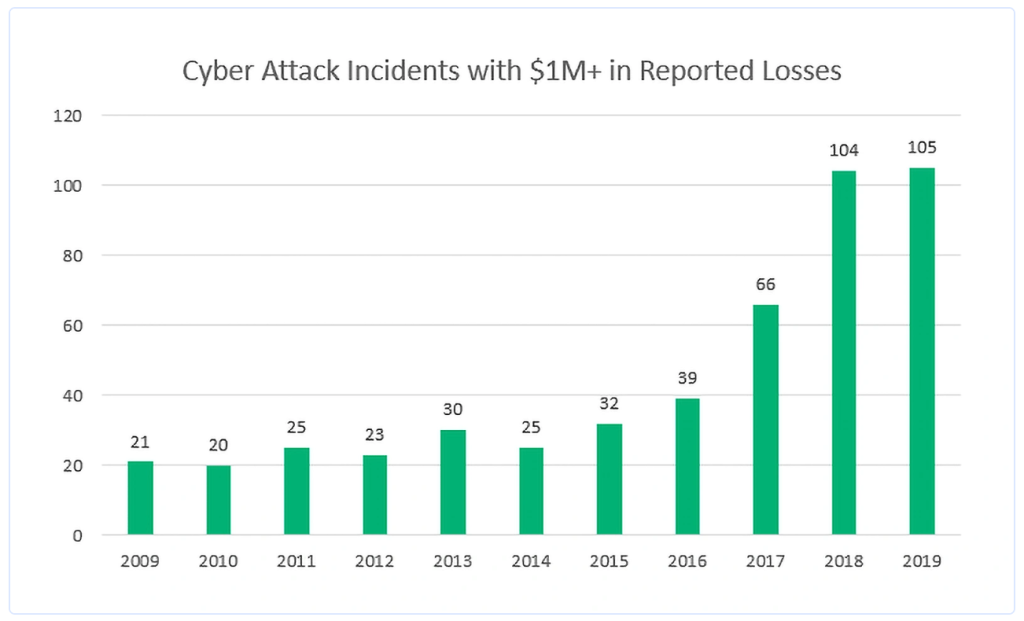

Резкий рост развития новых технологий и устройств — одна из главных причин увеличения числа кибератак за последнее десятилетие.

Под IoT понимаются миллиарды физических устройств по всему миру, которые собирают и передают данные через Интернет. По прогнозам IDC, международной аналитической компании, к 2025 году будет подключено более 41 миллиарда устройств IoT.

При таком количестве устройств возможности для кибератак расширяются со скоростью, за которой компаниям, занимающимся безопасностью, трудно угнаться.

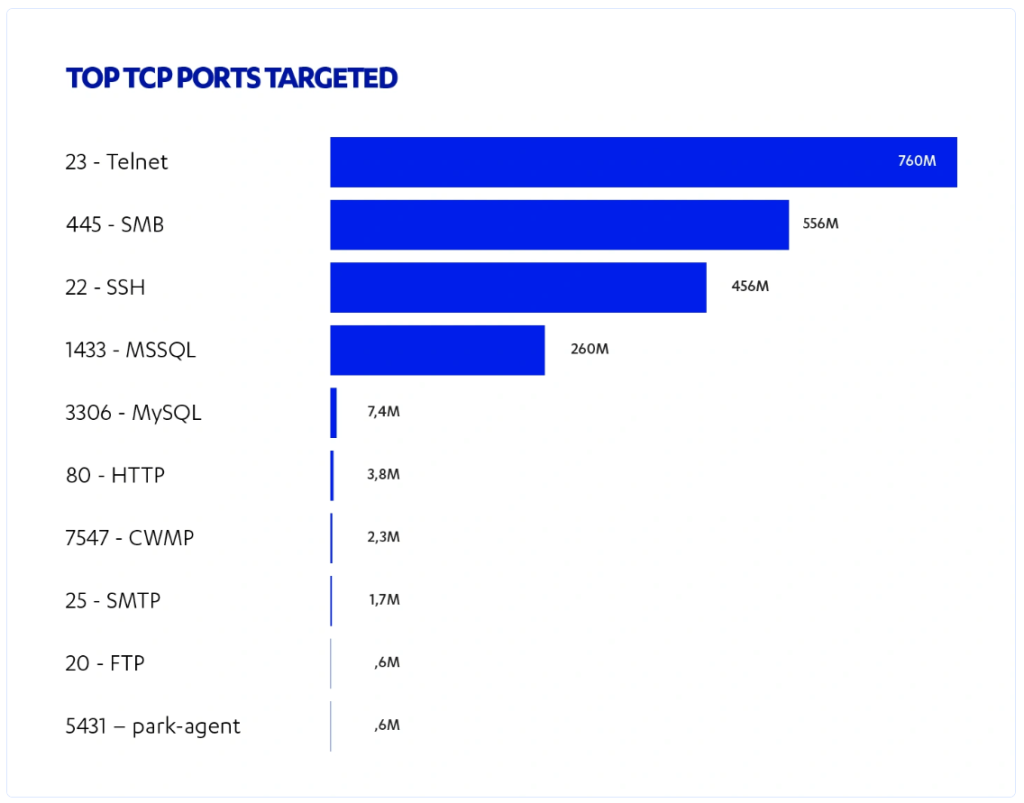

Согласно отчету компании F-secure, количество кибератак, зафиксированных в первой половине 2019 года, в 12 раз превысило показатели предыдущего года, и это увеличение они связывают с ростом числа IoT-устройств.

Все устройства — от фитнес-часов до радионянь, подвергаются повышенному риску безопасности, поэтому разработчики и производители вынуждены искать способы повышения уровня защиты.

Согласно двум исследованиям, проведенным Network World, только 7% компаний и производителей имеют четко разработанный план IoT и более 50% обеспокоены проблемами безопасности своих устройств.

Кроме того, исследование, проведенное консалтинговой компанией BDO, показывает, что более 25% производителей даже не имеют политики безопасности для поставщиков или партнеров по IoT.

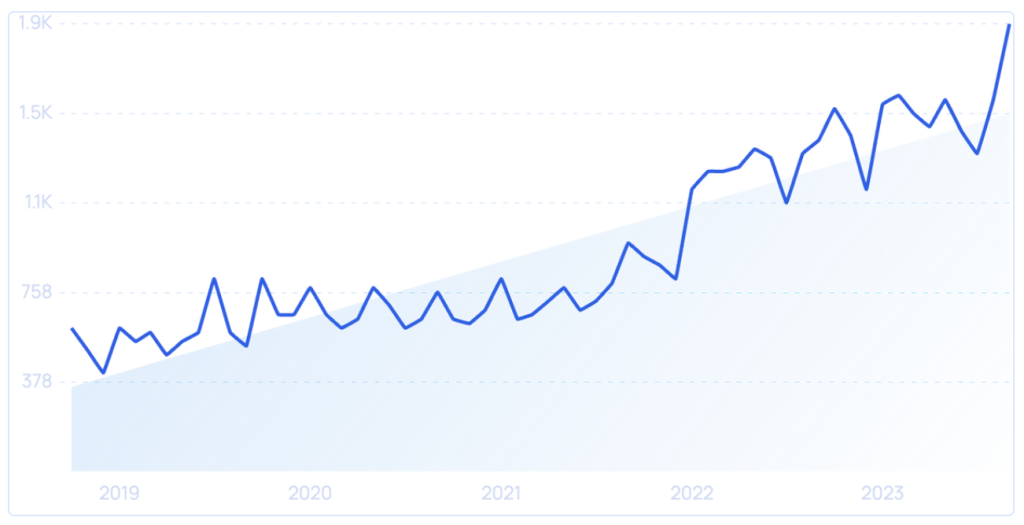

С момента начала глобальной пандемии COVID-19 поисковый трафик Google показывает 213-процентный рост тенденций в области технологий кибербезопасности.

Целевые атаки ransomware — это тип вредоносного ПО, предназначенного для захвата информации жертвы с целью вымогательства у нее денег, чаще всего криптовалюты. Тактика работы заключается в лишении пользователей и системных администраторов доступа к отдельным файлам или даже целым цифровым сетям, а затем в отправке «письма о выкупе» с требованием заплатить за восстановление доступа.

Согласно отчету, опубликованному правительством США, ежедневно происходит более 4 000 атак ransomware. Это самый распространенный метод вредоносного ПО на сегодняшний день.

Более того, Cybercrime Magazine предполагает, что в 2021 году целевые атаки с целью выкупа будут происходить каждые 11 секунд, не считая атак на частных лиц. Самая крупная выплата в 2021 году за одну целевую атаку ransomware составила 40 миллионов долларов, а средняя сумма выкупа в 2020 году достигла 200 000 долларов.

Хотя атаки с целью выкупа могут произойти где угодно, они более заметны в странах с более широким доступом к интернету. Более 18% атак ransomware происходят в США, что делает эту страну страной с наибольшим количеством атак ransomware.

Как быстро растущая угроза в сфере кибербезопасности, эксперты отрасли ожидают, что в ближайшие годы число целевых атак с использованием ransomware продолжит расти. Около 84% компаний планируют продолжать удаленную работу, хотя бы частично, даже после ослабления и отмены ограничений COVID-19, что увеличивает риск утечки данных.

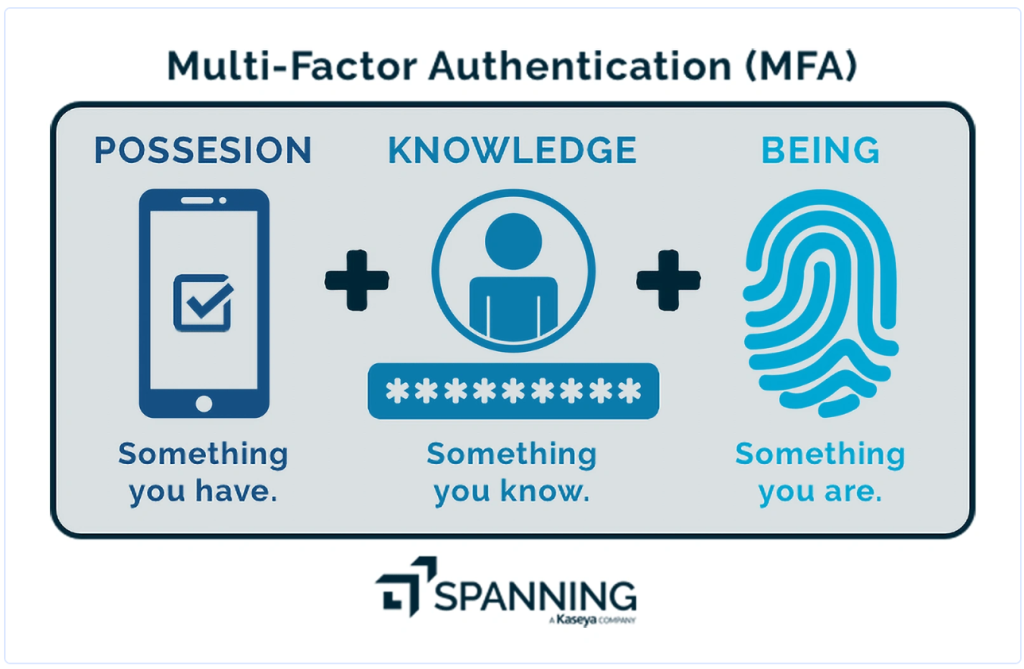

Двухфакторная аутентификация — это метод электронной аутентификации, который предоставляет пользователям доступ к веб-сайту или приложению после предоставления системе аутентификации двух или более видов доказательств личности.

По данным BusinessWire, в 2020 году рынок многофакторной аутентификации оценивался более чем в 10 миллиардов долларов, а к 2026 году эта цифра превысит 28 миллиардов долларов. Несмотря на то что большинство пользователей считают многофакторную аутентификацию очень безопасной, такие компании, как Microsoft, призывают пользователей отказаться от использования SMS и голосовых методов аутентификации из-за повышенного риска для безопасности.

Хотя эксперты по-прежнему рекомендуют использовать SMS-аутентификацию, если у вас нет других вариантов защиты, это незашифрованная форма обмена сообщениями. Методы SMS-аутентификации по-прежнему уязвимы для автоматизированных атак типа «человек посередине».

Онлайн-банкинг подвержен наибольшему риску из-за неэффективных методов многофакторной аутентификации, почти всегда осуществляемой с помощью SMS-верификации. Чтобы снизить риск несанкционированного доступа к счетам, эксперты по кибербезопасности все чаще рекомендуют использовать аппаратные ключи безопасности для проверки, когда это возможно.

Облачные сервисы по-прежнему занимают первое место в списке уязвимых с точки зрения кибербезопасности.

Хотя рост поискового трафика Google составляет всего 100%, стремительное распространение удаленной работы заставляет компании все больше полагаться на эти облачные технологии для общения и совместной работы.

Наиболее дорогостоящие проблемы с безопасностью облачных технологий возникают, когда пользователи неправильно настраивают параметры облака, что приводит к утечке данных, несанкционированному доступу к сети, небезопасным интерфейсам и захвату учетных записей.

По данным Security Today, средняя стоимость утечки данных составляет более 3,5 миллиона долларов. Поэтому компаниям крайне важно контролировать и минимизировать потенциальные угрозы безопасности облачных сред.

Чаще всего жертвами становятся компании из США и Канады, где потери составляют 7,91 и 4,74 миллиона долларов соответственно. Согласно недавнему отчету по облачной безопасности, 68% компаний считают неправильную конфигурацию активов одним из наиболее значимых факторов, способствующих возникновению рисков безопасности в облаке.

Кроме того, 75% компаний либо обеспокоены, либо очень обеспокоены безопасностью облака и угрозами, которые в нем кроются. Согласно отчету, опубликованному компанией Veronis, в период с января по апрель прошлого года число кибератак на облачные системы выросло почти на 630%.

Кроме того, по оценкам, 20% случаев утечки данных в организациях были вызваны удаленными сотрудниками, использующими облачные платформы компании. Это подводит нас к следующему тренду в области кибербезопасности.

По мере того как COVID-19 закончился, многие компании предпочитают разрешать своим сотрудникам работать из дома, в некоторых случаях подключая гибридный график работы. До пандемии лишь около 7 % сотрудников частных компаний имели возможность удаленной работы.

Согласно отчету, опубликованному компанией Upwork, к концу 2025 года более 35 миллионов американцев будут работать удаленно, что на 87% больше, чем до пандемии. С ростом использования домашних сетей и устройств, подключенных к корпоративным платформам, киберпреступники все чаще взламывают критически важные корпоративные системы и сервисы.

По данным HP, с начала пандемии число кибератак в мире увеличилось на 238%. Организации, которые внедряют средства управления идентификацией и доступом (IAM), могут снизить риск и лучше управлять своими операциями.

Решения IAM анализируют активность пользователей, упрощают процедуры безопасного входа в систему на основе корпоративных привычек и при необходимости предлагают пользователям пройти дополнительную аутентификацию.

Мониторинг данных в реальном времени — это постоянно обновляемый поток данных, который используется для защиты ИТ-среды организации от кибератак, чаще всего облачных технологий. Благодаря такому мониторингу, ИТ-специалисты и специалисты по безопасности могут оперативно реагировать на утечки данных, снижая риск денежных потерь.

Кроме того, организации могут отслеживать и каталогизировать данные в течение длительных периодов времени, помогая выявлять аномалии в поведении систем и приложений в момент их возникновения. Этот метод мониторинга данных известен как «мониторинг тенденций».

По данным исследования Deloitte, до 70% всех случаев утечки данных обнаруживаются сторонним программным обеспечением, а не службой безопасности организации.

По оценкам аналитической компании IDC, расходы на рынке программного обеспечения для обеспечения кибербезопасности будут продолжать расти почти на 9% в год, а в 2022 году они превысят 133 миллиарда долларов. По их оценкам, предприятия ежегодно тратят более 21 миллиарда долларов на поставщиков услуг безопасности, обеспечивая круглосуточный мониторинг данных для уменьшения и предотвращения кибератак.

Атаки социальной инженерии описывают широкий спектр злонамеренных взаимодействий между людьми. Преступники манипулируют пользователями, заставляя их совершать ошибки безопасности, предоставляя конфиденциальную информацию, которая может привести к финансовому риску.

Такие атаки опасны тем, что они полагаются на человеческие ошибки, а не на уязвимые места в программном обеспечении и системах безопасности. Это делает их гораздо менее предсказуемыми, чем технологические кибератаки и открывает новые возможности для утечки данных.

Социальная инженерия принимает множество форм, и потенциальные атаки могут происходить везде, где есть человеческие связи. Ниже перечислены пять наиболее распространенных типов атак с использованием социальной инженерии:

Растущий спрос на специалистов по кибербезопасности — это общая тенденция для всех разделов, рассмотренных ранее и на то есть веские причины. Согласно данным поиска Google, за 10 лет рынок вакансий в данной сфере вырос более чем на 2500%.

По оценкам Бюро статистики труда, в течение следующего десятилетия отрасль вырастет более чем на 30%, что сделает ее самой быстрорастущей в США. По некоторым оценкам, к концу 2021 года в сфере кибербезопасности будет более 3,5 млн вакансий.

Как следует из отчета, опубликованного Harvard Business Review, владельцы компаний и организаций по всему миру осознают и понимают надвигающуюся угрозу защиты В отчете говорится, что большинство руководителей служб безопасности обеспокоены нехваткой специалистов в области кибербезопасности. И почти 60% опрошенных считают, что проблема будет усугубляться, прежде чем станет лучше.

От облачных сервисов до новых устройств IoT — мир технологий стремительно меняется, заставляя компании и частных лиц менять подход к кибербезопасности. Хотя мы можем и дальше ожидать изменений в том, как мы справляемся с кибератаками, перечисленные выше тенденции будут наиболее приоритетными для предприятий и государственных организаций в 2024 году.

© 2025 Linx

Закажите консультацию специалиста