IPsec VPN позволяет получить доступ к серверам, находящимся в облаке, из вашей локальной сети. Данный вид VPN безопасно связывает две сети: например, локальную сеть офиса и сеть виртуального дата-центра.

Часть настроек должна быть выполнена на маршрутизаторе вашей сети. Для настройки со стороны виртуального шлюза VEG перейдите в раздел Networking -> Edge Gateways и выберете необходимый VEG.

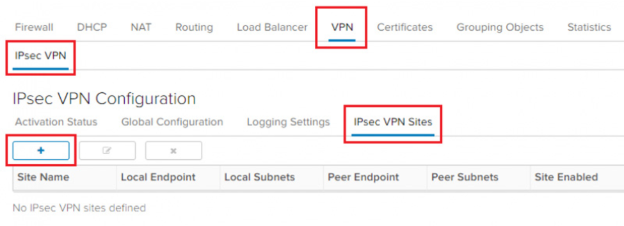

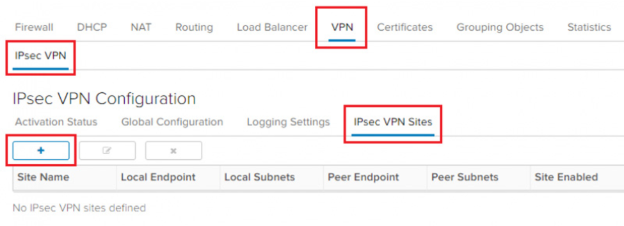

В разделе Services перейдите на вкладку VPN. Выберите пункт IPsec VPN Sites и нажмите +

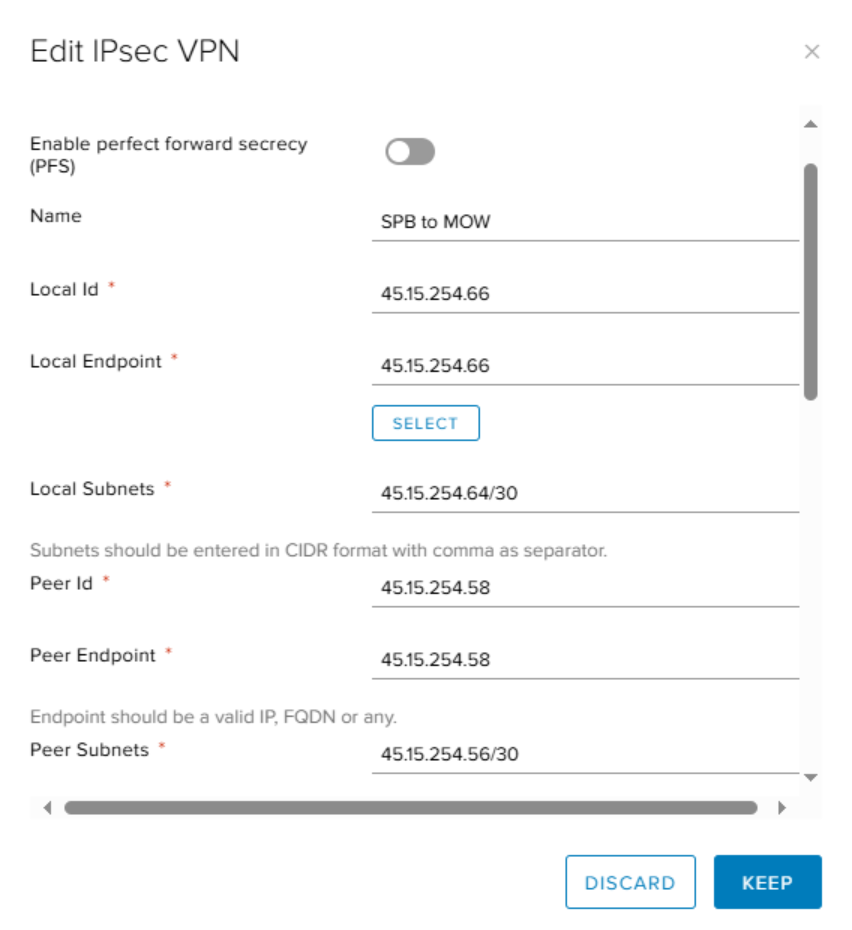

В появившемся окне заполните:

- Enabled – активируете, чтобы правило подключилось сразу после создания.

- Enable perfect forward secrecy (PFS) – активируйте, если планируете использовать криптографическую функцию PFS. Внимание: второй узел, так же должен поддерживать эту функцию.

- Name – имя IPsec VPN соединения.

- Local Id и Local Endpoint – укажите внешний IP-адрес из списка доступных внешних IP адресов организации.

- Local Subnets – укажите подсеть или перечень подсетей организации, для которых создается VPN соединение.

- Peer Id и Peer Endpoint – укажите внешний IP-адрес роутера удаленной сети.

- Peer Subnets – укажите подсеть или перечень удаленных подсетей, к которым требуется доступ из виртуального дата-центра.

Extension – позволяет задать дополнительные параметры VPN-туннеля, которые не покрываются стандартными настройками интерфейса. Например, можно указать подсети, трафик которых не будут шифроваться и пойдет в обход VPN.

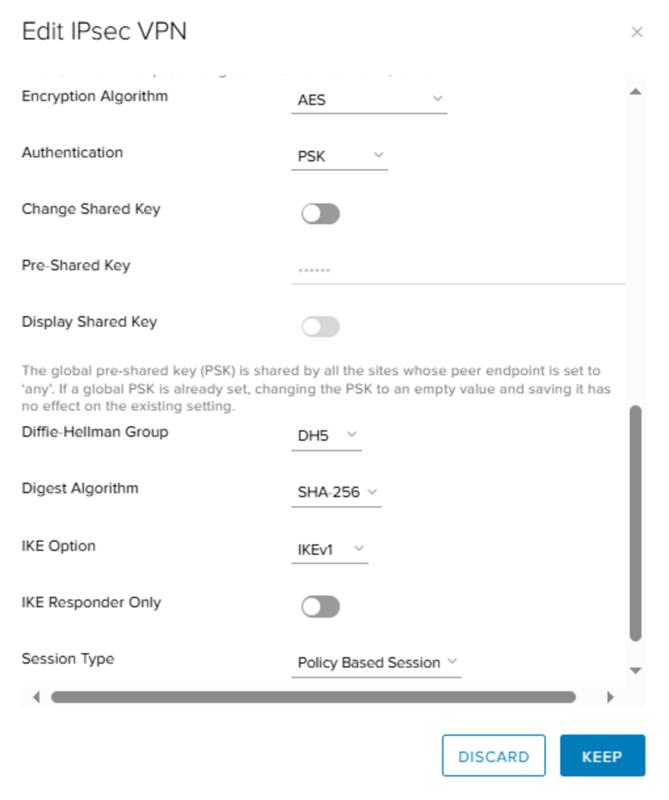

Encryption Algorithm – укажете алгоритм шифрования соединения. Этот параметр должен совпадать на VEG и на маршрутизаторе удаленной сети. Рекомендуется использовать AES256.

Authentication – укажите способ аутентификации:

- PSK - Pre-Shared Key;

- Certificate– сертификат (требуется дополнительная настройка)

Pre-Shared Key – введите ключ, аналогичный указанному в настройках IPsec VPN соединения на маршрутизаторе локальной сети.

Diffie-Hellman Group – укажите алгоритм обмена ключами. Рекомендуется использовать самый новый из доступных. Этот параметр должен совпадать на VEG и на маршрутизаторе удаленной сети.

Digest Algorithm – укажите алгоритм хеширования контроля целостности пакетов

IKE Option – укажите версию протокола обмена ключами IKE (Internet Key Exchange).

IKE Responder Only – активируете, чтобы Edge Gatewey не инициировал соединение, а ожидал подключения с удаленной стороны.

Session Type – определяет способ управления трафиком и маршрутизацией в VPN-туннеле:

- Policy-Based IPSec VPN - IPSec-трафик распределяется на основе политик. Туннель активируется только при совпадении трафика с заданной политикой.

- Route-Based IPSec VPN - Маршрутизация трафика определяется таблицей маршрутизации. Туннель работает как виртуальный интерфейс.

Нажмите Keep и Save changes для сохранения настроек.

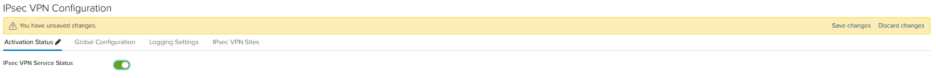

Перейдите на вкладку Activation Status и включите опцию IPsec VPN Service Status

Для сохранения настроек нажмите Save changes.

Необходимые правила NATи Firewall будут созданы автоматически.

Бесплатно проконсультируем по вашим вопросам