По умолчанию Virtual Edge Gateways (VEG) не настроен для выхода в интернет.

Для выхода в интернет вам необходимо иметь белый IP-адрес, настроить правила SNAT (Source NAT) и Firewall.

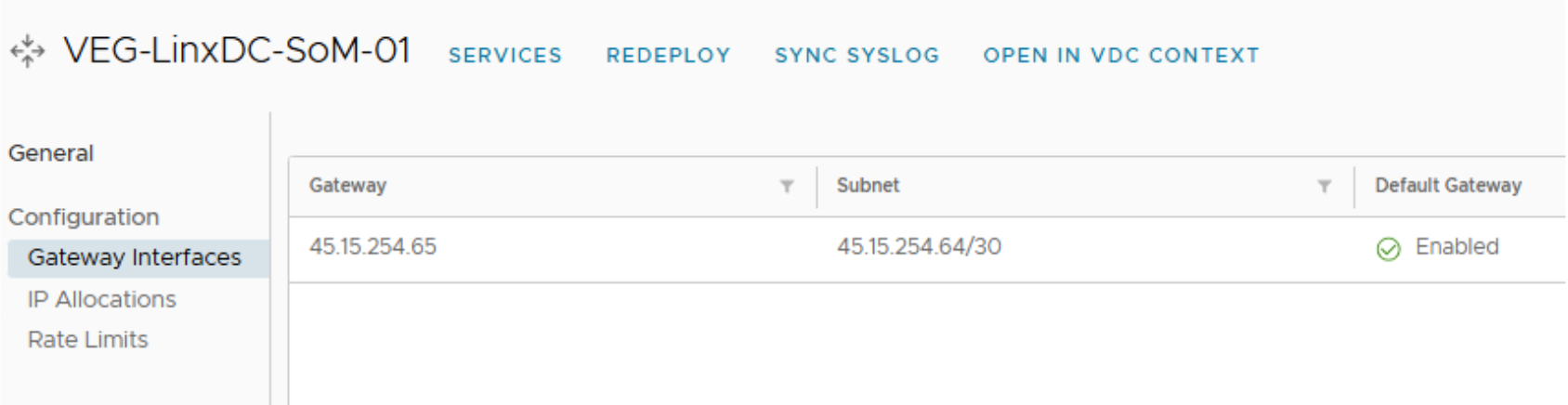

Перейдите в раздел Networking -> Edge Gateways и выберете необходимый VEG. В левом меню выберете пункт Gateway Interfaces и запишите или скопируйте параметры сети. Они понадобятся для настройки.

Для настройки SNAT

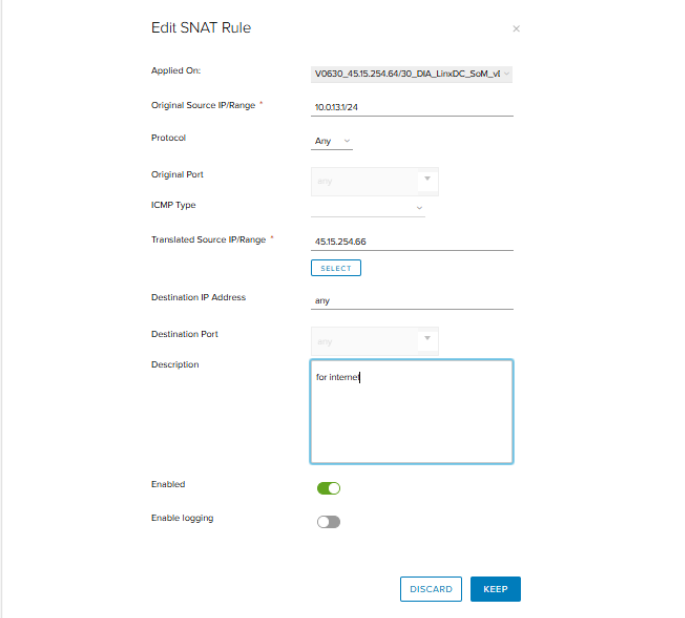

В разделе Services перейдите на вкладку NAT и в блоке с правилами NAT44 Rules нажмите +SNAT RULE, чтобы создать правило SNAT, которое позволит VM из внутренней сети выходить в интернет, используя внешний IP адрес VEG. В окне настройки правила укажите:

- Applied on – внешняя сеть, подключенная к VEG. В пункте Gateway Interfaces она указана в столбце External Network

- Original source IP/range – укажите IP адрес VM или диапазон адресов сети дата-центра, к которой подключены VM. Вы также можете указать сеть целиком, например 192.168.0.0/24.

- Protocol – укажите Any.

- Translated (External) source IP/range – укажите внешний IP адрес VEG. В пункте Gateway Interfaces он указан в столбце Primary IP

- Destination IP Address – укажите Any

- Description – введите описание. Это поможет вам в будущем понять, для чего было создано правило.

- Enabled – установите, что сразу включить правило.

- Enable logging – установите, если необходимо регистрировать работу правила

Нажмите KEEP для добавления правила.

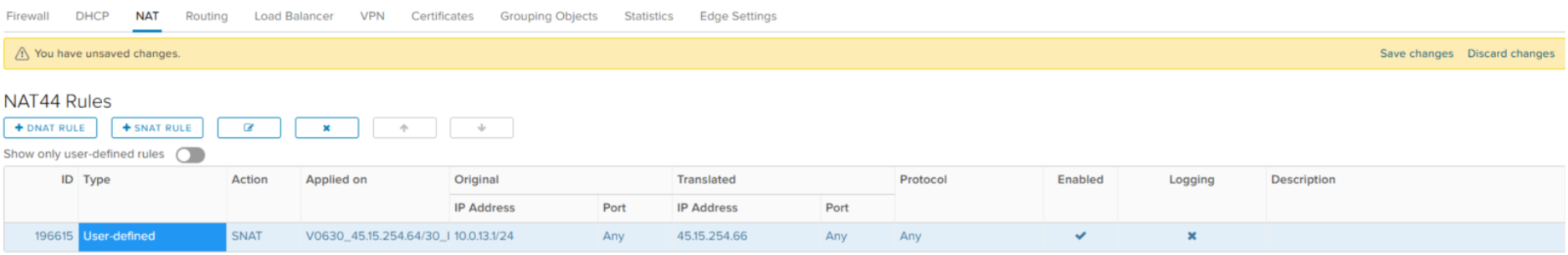

Нажмите Save changes для применения правила.

Для настройки Firewall

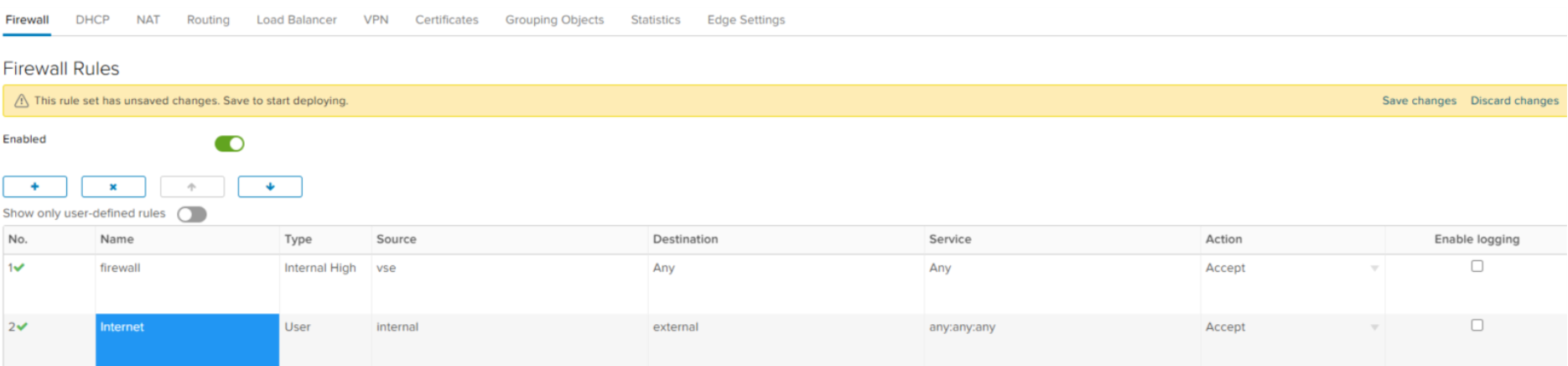

В разделе Services перейдите на вкладку Firewall и нажмите +. В таблице появится строка нового правила (New Rule).

По умолчанию Firewall находится в режиме Deny — блокировка трафика. Рекомендуется следовать следующему принципу для правил: запрещено все, кроме разрешенного трафика. Таким образом, в правилах вы указываете, какой трафик разрешать.

Для создания правила укажите:

- Name – название правила. Например, Internet.

- Source – укажите IP адрес, либо диапазон адресов, для которых предоставляется доступ. Вы также можете указать сеть целиком, например 192.168.0.1/24, или же заранее создать IP Set, наполнив его необходимыми IP адресами и группами IP адресов. Чтобы указать все внутренние сети используйте значениеinternal.

- Destination – укажите значение external, чтобы разрешить «любой внешний адрес».

- Service – укажите значение any, чтобы разрешить любой протокол.

- Action – установите значение Accept.

Нажмите Save changes для применения правила